|

|

微软官方发布了2022年11月的安全更新。本月更新公布了68个漏洞,包含26个特权提升漏洞、16个远程执行代码漏洞、10个信息泄露漏洞、6个拒绝服务漏洞、4个安全功能绕过漏洞、3个身份假冒漏洞以及1个深度防御漏洞,其中10个漏洞级别为“Critical”(高危),56个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件

- .NET Framework

- AMD CPU Branch

- Azure

- Azure Real Time Operating System

- Linux Kernel

- Microsoft Dynamics

- Microsoft Exchange Server

- Microsoft Graphics Component

- Microsoft Office

- Microsoft Office Excel

- Microsoft Office SharePoint

- Microsoft Office Word

- Network Policy Server (NPS)

- Open Source Software

- Role: Windows Hyper-V

- SysInternals

- Visual Studio

- Windows Advanced Local Procedure Call

- Windows ALPC

- Windows Bind Filter Driver

- Windows BitLocker

- Windows CNG Key Isolation Service

- Windows Devices Human Interface

- Windows Digital Media

- Windows DWM Core Library

- Windows Extensible File Allocation

- Windows Group Policy Preference Client

- Windows HTTP.sys

- Windows Kerberos

- Windows Mark of the Web (MOTW)

- Windows Netlogon

- Windows Network Address Translation (NAT)

- Windows ODBC Driver

- Windows Overlay Filter

- Windows Point-to-Point Tunneling Protocol

- Windows Print Spooler Components

- Windows Resilient File System (ReFS)

- Windows Scripting

- Windows Win32K

以下漏洞需特别注意

Windows 脚本语言远程代码执行漏洞

CVE-2022-41128/CVE-2022-41118

严重级别:高危 CVSS:8.8/7.5

被利用级别:检测到利用/很有可能被利用

攻击者通常是通过电子邮件或聊天消息中的内容等,诱导用户访问一个特制的服务器共享或网站。成功利用该漏洞的攻击者可以远程执行任意代码。其中CVE-2022-41128已经检测到在野利用。

Windows 后台打印程序特权提升漏洞

CVE-2022-41073

严重级别:严重 CVSS:7.8

被利用级别:检测到利用

该漏洞已经检测到在野利用。攻击者可以利用此漏洞提升易受攻击系统的权限并获得 SYSTEM 权限执行任意代码。

Windows CNG 密钥隔离服务提权漏洞

CVE-2022-41125

严重级别:严重 CVSS:7.8

被利用级别:检测到利用

CNG 密钥隔离是托管在本地安全机构 (LSA) 进程中的服务,是 Windows 加密堆栈的一部分。该漏洞攻击复杂性低,不需要用户交互,且已经检测到在野利用。成功利用该漏洞的攻击者可以获得系统权限并执行任意代码。

Windows Mark of the Web安全功能绕过漏洞

CVE-2022-41091

严重级别:严重 CVSS:5.4

被利用级别:检测到利用

该漏洞已经检测到在野利用。攻击者需要诱导用户单击攻击者的站点链接或者打开利用漏洞制作的恶意文件,从而绕过目标机器上的某些安全设置。

Microsoft Exchange Server 特权提升漏洞

CVE-2022-41080

严重级别:高危 CVSS:8.8

被利用级别:很有可能被利用

该漏洞利用方法尚未公开,且技术细节未知。其影响范围包括Exchange Server 2013、2016、2019在内的版本。火绒工程师建议用户更新 Exchange Server 系统,及时进行修复。

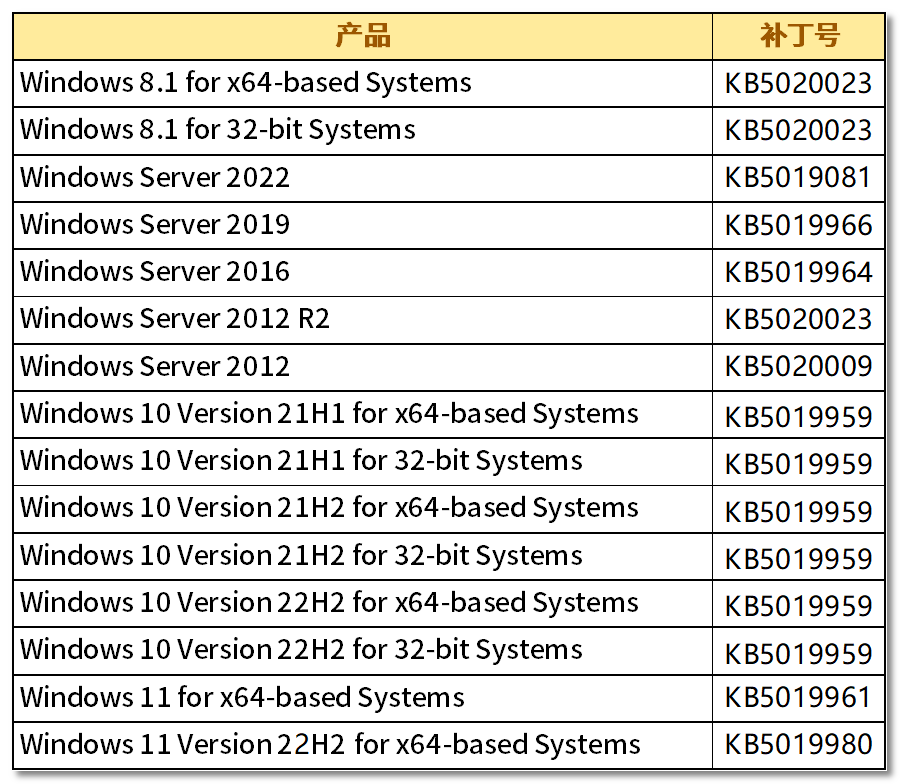

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/releaseNote/2022-Nov |

|