|

|

在最新的网络安全研究中发现,Carrier公司旗下的 LenelS2 HID Mercury 工业级门禁系统曝出多达 8 个高危零日漏洞,该工业级门禁系统在全球范围内占有领先的市场份额,广泛用于医疗、教育、交通和政府机构,此次安全漏洞曝光影响面较大。

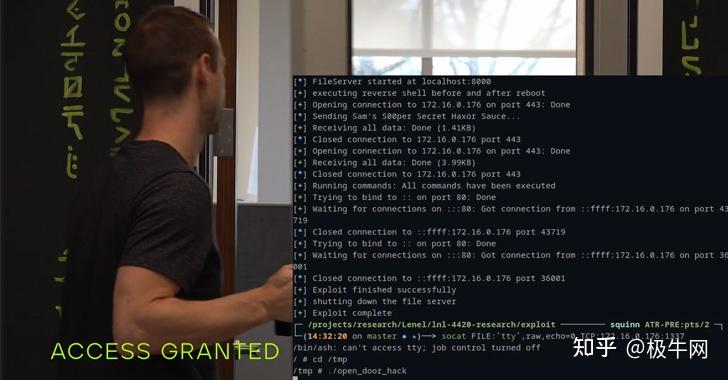

安全研究人员利用发现的漏洞展示了远程锁门、远程解锁、破坏警报功能以及破坏访问日志等攻击方式,通过利用这些零日漏洞,黑客进行武器化能够远程获得设备的根级权限,获得完整的系统控制权,通过操纵门锁来实现物理层面的威胁。

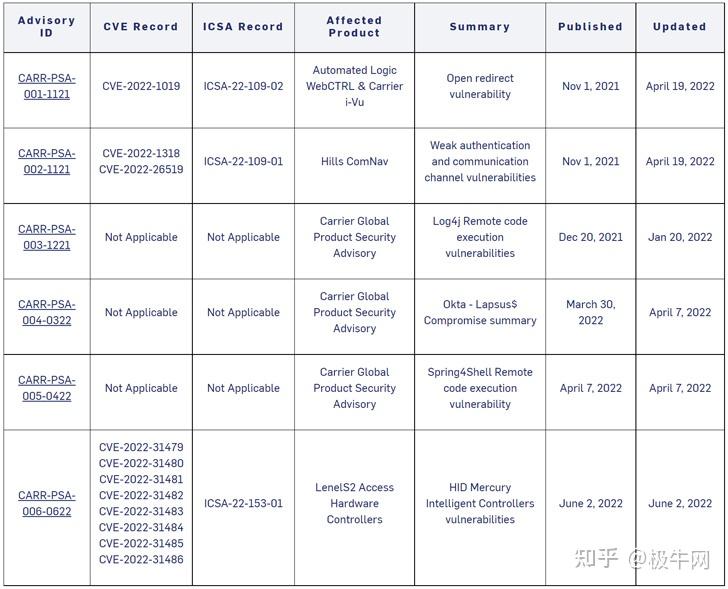

根据中国网络安全行业门户极牛网(http://GeekNB.com)的梳理,其中一个高危漏洞 CVE-2022-31481 是一个未经身份验证的远程执行漏洞,该漏洞的 CVSS 评分严重程度为 10 分(满分 10 分)。其他漏洞包括2个涉及命令注入(CVE-2022-31479、CVE-2022-31486)、2个涉及拒绝服务(CVE-2022-31480、CVE-2022-31482)、1个涉及用户篡改(CVE-2022-31484)、1个涉及信息欺骗(CVE-2022-31485)以及1个涉及任意文件写入(CVE-2022-31483)。

LenelS2工业级门禁系统常用于复杂的楼宇自动化集成中,目前已知共有9款型号的产品存在漏洞,包括LNL-X系列、S2-LP系列等。

与公开披露相吻合的是来自美国网络安全和基础设施安全局 (CISA) 的工业控制系统 (ICS) 咨询,敦促用户将访问面板更新到最新的固件版本(CARR-PSA-006-0622)。

目前美国CISA网络安全和基础设施安全局敦促用户尽快将设备的固件更新到最新版本(CARR-PSA-006-0622),在CISA的警报报告中提到,成功利用这些漏洞攻击者可以访问门禁设备,并对门禁设备上的通信数据进行监控、修改板载继电器、更改配置文件,实现对设备的拒绝服务攻击。 |

|